Attenzione BITB

Un nuovo metodo di phishing chiamato "Browser in the browser"

Un nostro lettore ci ha segnalato un tipo di truffa che ancora non circola moltissimo, ma che potrebbe fare danni seri. La segnalazione ci è stata inviata proprio per invitarci fare un articolo che abbia la funzione del vaccino, ovvero prevenga la truffa – per quanto è possibile dato l’alto tasso di analfabetismo digitale del nostro Paese.

Siamo di fronte a un nuovo modello di phishing, diverso da quelli già visti e pericoloso non solo per l’utente privato, notoriamente più distratto, ma anche per l’utente professionista.

Partiamo dalle basi: il phishing è quel sistema attraverso cui un truffatore, tramite uno o più messaggi fraudolenti o l’installazione di software malevolo sul dispositivo in uso (smartphone, computer ecc ecc), cerca di carpire dati alla potenziale vittima.

BITB invece sta per Browser in the Browser ed è appunto questa tecnica meno nota di attacco online. Spesso negli articoli precedenti vi ho riportato il solito consiglio: guardate con attenzione l’url dove venite indirizzati, verificatelo, per scongiurare il pericolo che sia appunto un indirizzo fuffa, che nasconde intenti malevoli.

Ecco, col sistema BITB quest’accorgimento decade, almeno in parte.

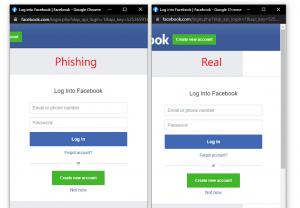

Chi per primo ha spiegato questo sistema è un ricercatore di InfoSec che si è reso conto che i moderni mezzi di creazione di siti web (HTML, CSS e gli strumenti JavaScript) si sono evoluti così tanto da poter mostrare qualsiasi cosa all’utente finale, dai form con i campi in qualsiasi forma e colore alle animazioni che simulano i componenti mobili delle interfacce. Insomma oggi, anche senza un programma specifico, è molto facile clonare l’aspetto di un form grazie solo agli strumenti web già presenti sulla stessa pagina. Il ricercatore di InfoSec si è limitato nella sua analisi ai form che compaiono su tantissimi siti e che si aprono quando clicchiamo sui pulsanti che ci permettono di accedere a quel servizio usando il nostro account Google o Apple o Facebook.

Ecco, il ricercatore si è reso conto che clonare quei form di accesso è facilissimo, senza bisogno di risorse particolari, e i form in questione sono praticamente indistinguibili da quelli originali, anche come url web. Quindi basta creare un sito appetibile che propone di autenticarsi usando uno dei sopradetti sistemi, noi, visto l’url, clicchiamo convinti che quel form sia legittimo, e invece il form che stiamo compilando con i nostri username e password è stato generato dal sito fraudolento, e non da Google, Apple, Facebook e compagnia cantante. La finestra d’accesso può anche visualizzare l’url corretto se l’utente passasse il mouse sul pulsante “Accedi” o sul collegamento “Password dimenticata”. Il problema è che questa non è in realtà una finestra separata come saremmo indotti a credere dal suo aspetto, è solo programmata per apparire direttamente sulla pagina che sta cercando di ingannare l’utente e simulare una finestra separata. Se inserisci le tue credenziali in questa finestra, non andranno a Microsoft, Google o Apple, ma piuttosto direttamente al server del criminale informatico.

Come possiamo difenderci?

Beh anche qui il modo migliore è essere attenti, molto attenti. In pratica come vi ho detto il form di accesso non è una finestra reale del browser, ma fa finta di esserlo. Quindi invece che guardare se i pulsanti rimandano ai link che ben conosciamo, quello che dobbiamo capire è se ci troviamo in una vera finestra indipendente aperta dal primo collegamento o se appunto siamo Browser in the browser ovvero siamo in una finta finestra che simula il pop up che ci aspetteremmo.

Per verificare se il form di accesso che state vedendo sia falso o meno potete provare in questi due sistemi:

- Riducete a icona la finestra del browser da cui è apparso il modulo. Se anche il modulo si riduce a icona e svanisce significa che è falso. Una vera finestra separata dovrebbe rimanere sullo schermo.

- Tentate di spostare la finestra di accesso oltre il bordo della finestra madre. Una vera finestra attraverserà facilmente; una falso si bloccherà.

Se la finestra con il modulo di accesso si comporta in modo strano – si riduce a icona con l’altra finestra, si ferma sotto la barra degli indirizzi o scompare sotto di essa – è falsa, e non dovreste inserire alcun dato al suo interno.

Esistono sistemi per proteggersi, ad esempio usare sistemi di gestione password: questi sono in grado di riconoscere una finestra BITB da una reale, e agire di conseguenza non fornendo la password richiesta dal sito fuffa. Oppure esistono soluzioni anti-phishing professionali, che verificano anch’esse l’url avvisando l’utente quando rilevano che si tratta di una pagina pericolosa.

Non posso aggiungere altro, se non il suggerimento di ricordarsi sempre di navigare con la testa: i truffatori sono furbi e in rete se ne trovano a bizzeffe.

maicolengel at butac punto it

Se ti è piaciuto l’articolo, sostienici su Patreon o su PayPal! Può bastare anche il costo di un caffè!

Un altro modo per sostenerci è acquistare uno dei libri consigliati sulla nostra pagina Amazon, la trovi qui.